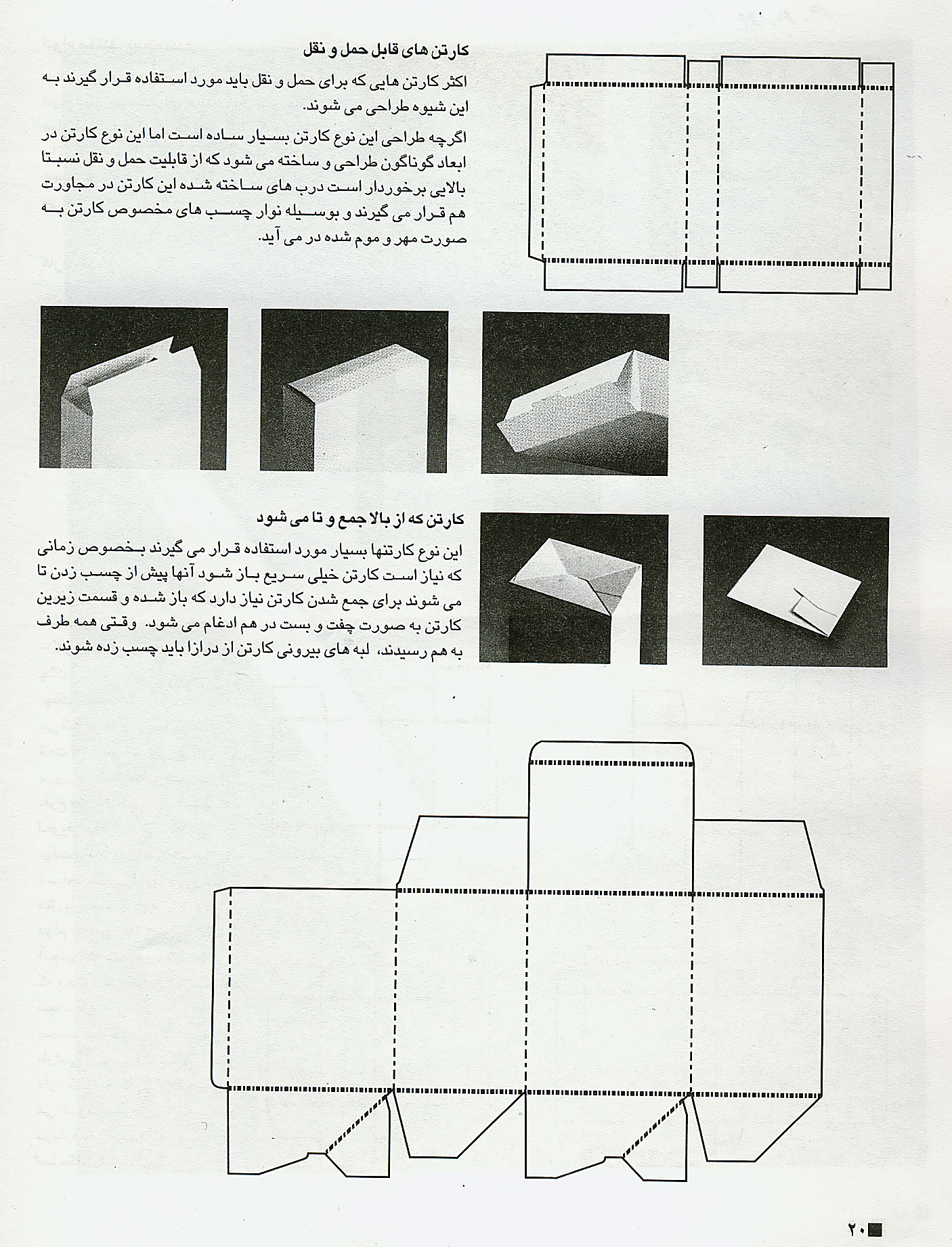

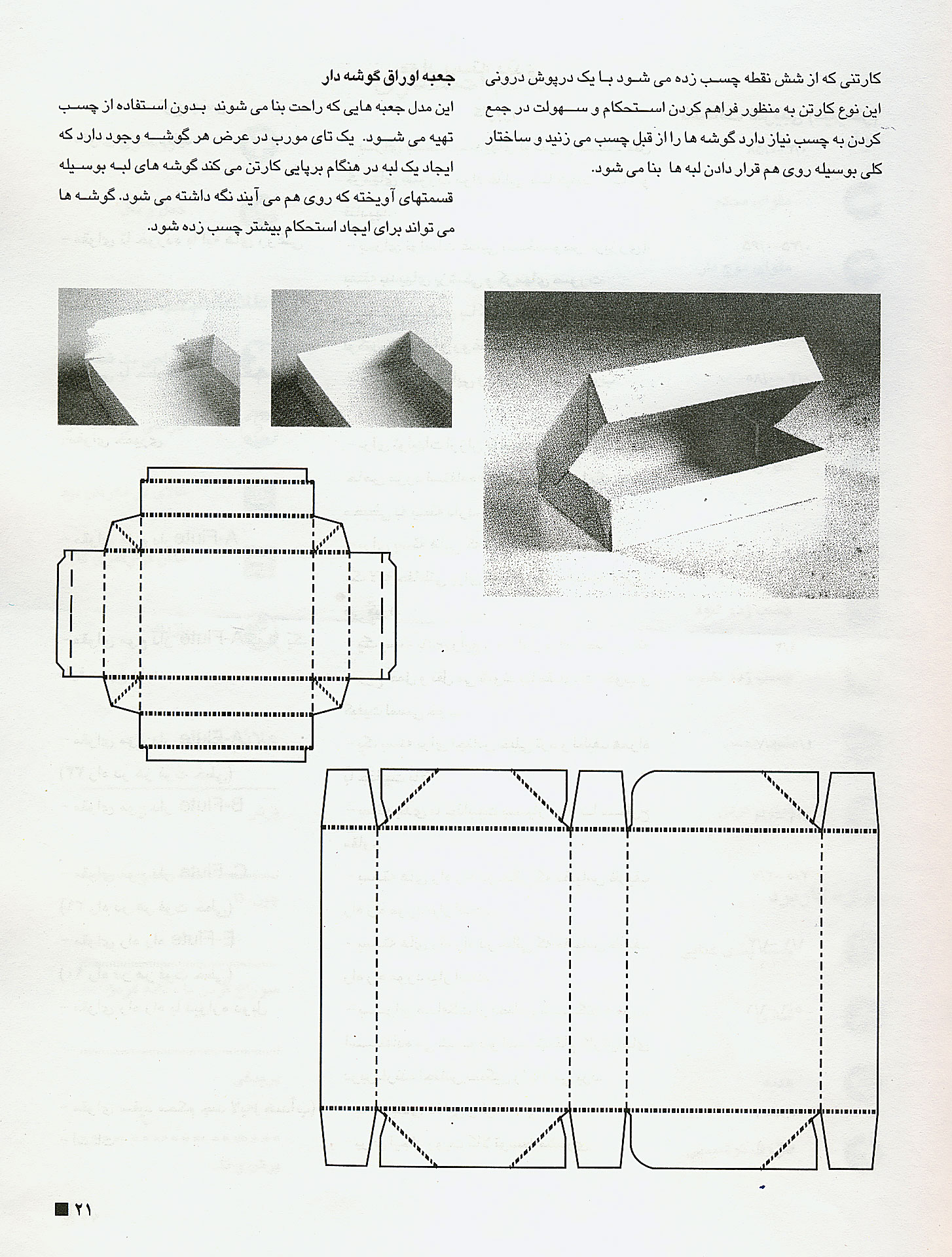

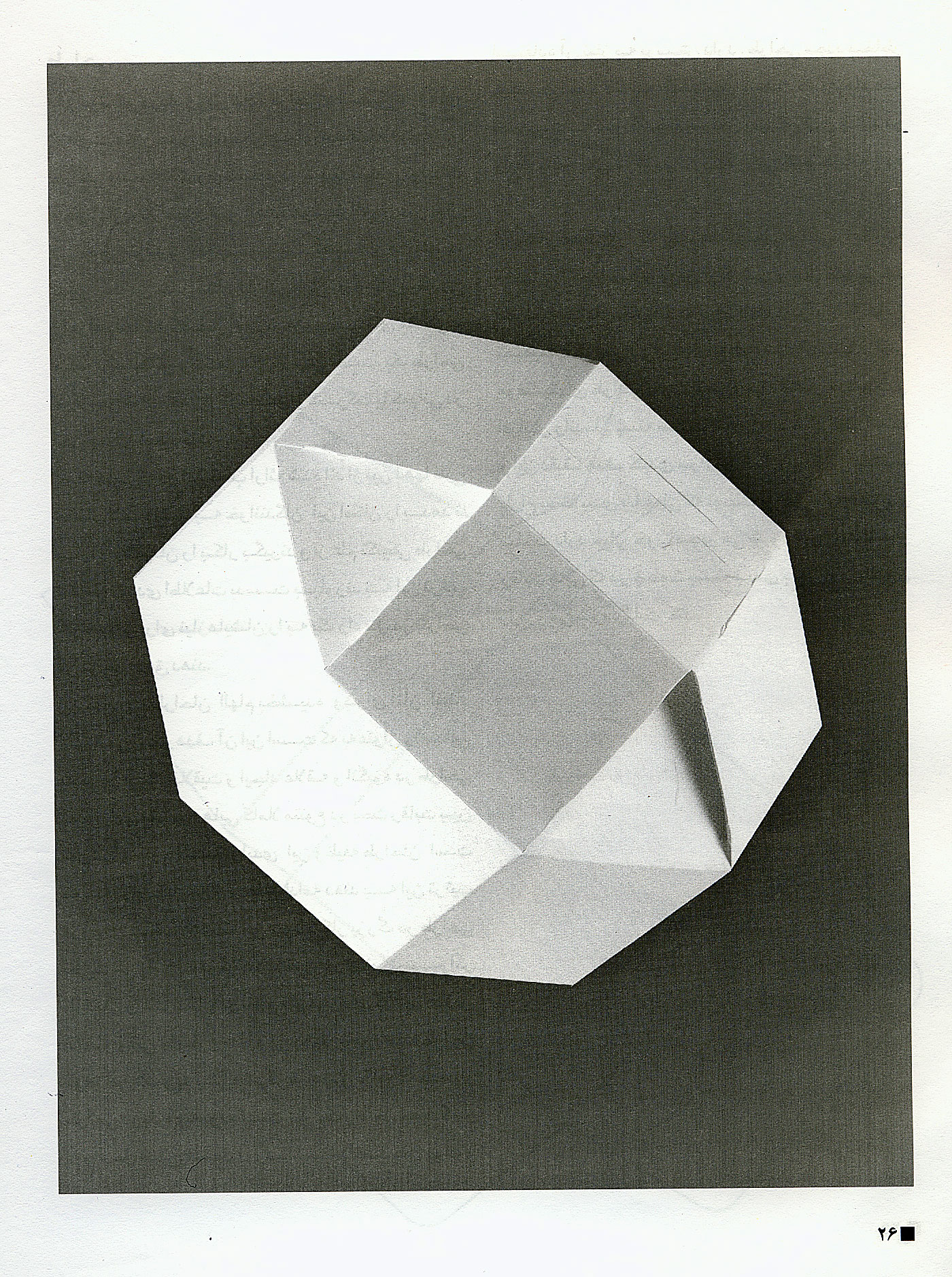

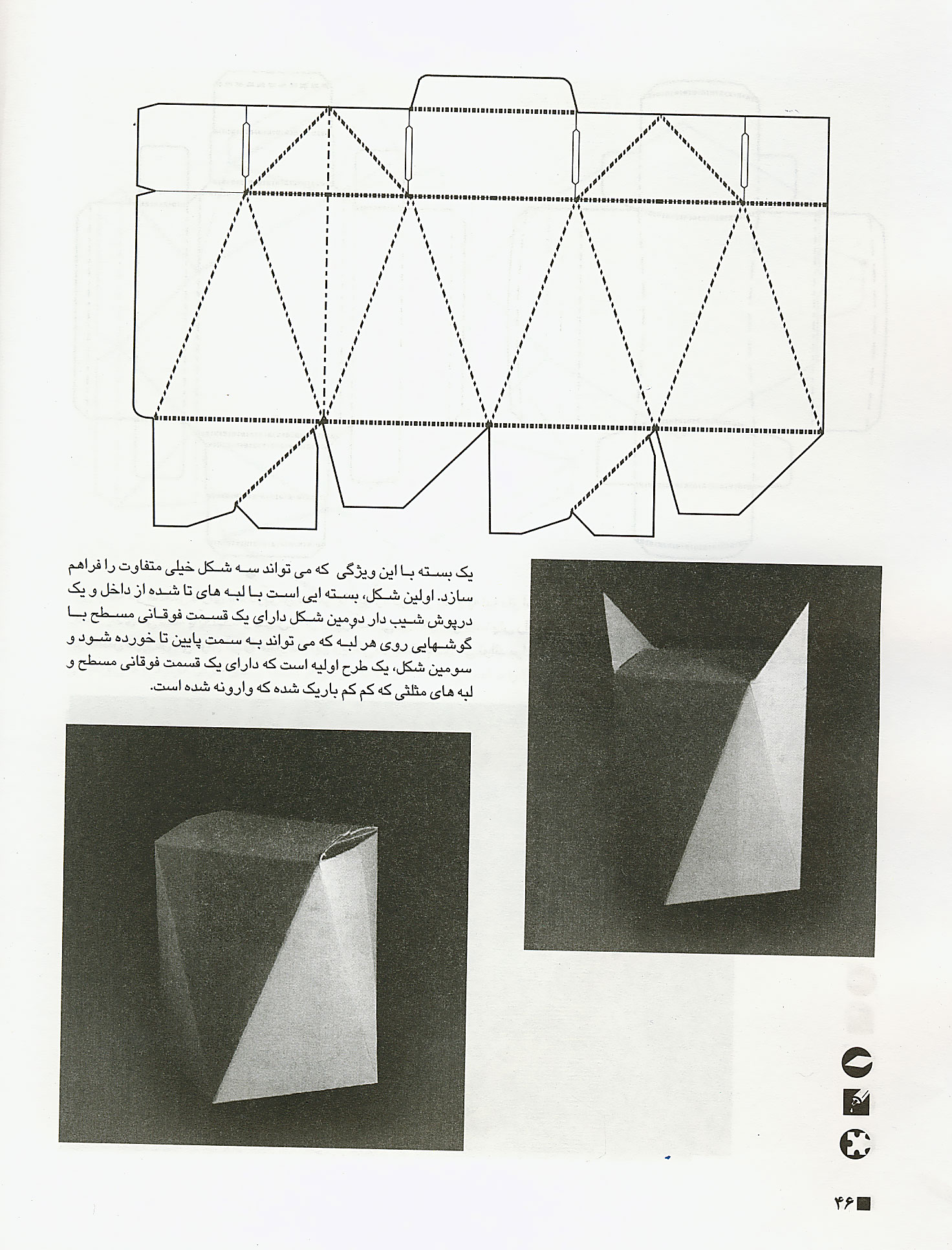

در این بخش شما در ابتدا با الفبای بسته بندی آشنا شده سپس با علائم بین المللی بکار رفته در طراحی بسته بندی آشنا می شوید و در پایان نیز با نمونه هایی از نحوه و انواع و کاربردهای تای کاغذ و انواع برش کاغذ آشنایی کامل و مختصر پیدا خواهید کرد.

توجه:

کتاب الکترونیکی حاضر می تواند مرجع آموزشی عالی و جامعی برای تمامی طراحان گرافیک و بخصوص ویژه طراحان صنعت بسته بندی باشد. مطالعه چنین کتابی را به شما توصیه می کنیم.

محتوا : آموزشی

موضوع : موادشناسی و تکنیکهای چاپ در بسته بندی

مولف : EDWARD DENISON / RICHARD CAWTHRAY

ترجمه : مریم مدنی

نوع فایل : PDF

تعداد ص : 134

قابلیت پرینت: دارد

تصویر : رنگی

حجم فایل :46.7 مگابایت

لطفا در صورت امکان ایمیل خود را وارد نمایید تا از محصولات بروز ما مطلع گردید.

باتشکر از صبوری و علاقمندی شما

تکنیکهای بسته بندی